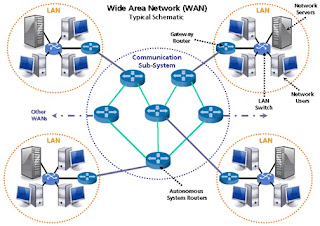

Pengertian

sistem keamanan jaringan komputer

Pengertian Keamanan jaringan komputer adalah proses untuk

mencegah dan mengidentifikasi penggunaan yang tidak sah dari jaringan komputer.

Langkah-langkah pencegahan membantu menghentikan pengguna yang tidak sah yang

disebut “penyusup” untuk mengakses setiap bagian dari sistem jaringan komputer

. Tujuan /Keamanan jaringan komputer/ adalah untuk mengantisipasi resiko

jaringan komputer berupa bentuk ancaman fisik maupun logik baik langsung

ataupun tidak langsung mengganggu aktivitas yang sedang berlangsung dalam

jaringan computer

1) Keamanan hardware

Keamanan hardware berkaitan dengan perangkat keras yang

digunakan dalam jaringan komputer. Keamanan hardware sering dilupakan padahal

merupakan hal utama untuk menjaga jaringan dari agar tetap stabil. Dalam

keamanan hardware, server dan tempat penyimpanan data harus menjadi perhatian

utama. Akses secara fisik terhadap server dan data-data penting harus dibatasi

semaksimal mungkin.

Akan lebih mudah bagi pencuri data untuk mengambil

harddisk atau tape backup dari server dan tempat penyimpanannya daripada harus

menyadap data secara software dari jaringan. Sampah juga harus diperhatikan

karena banyak sekali hacker yang mendatangi tempat sampah perusahaan untuk

mencari informasi mengenai jaringan komputernya. Salah satu cara mengamankan

hardware adalah menempatkan di ruangan yang memiliki keamanan yang baik. Lubang

saluran udara perlu diberi perhatian karena dapat saja orang masuk ke ruangan

server melaui saluran tersebut. Kabel-kabel jaringan harus dilindungi agar

tidak mudah bagi hacker memotong kabel lalu menyambungkan ke komputernya.

Akses terhadap komputer juga dapat dibatasi dengan

mengeset keamanan di level BIOS yang dapat mencegah akses terhadap komputer,

memformat harddisk, dan mengubah isi Main Boot Record (tempat informasi

partisi) harddisk. Penggunaan hardware autentifikasiseperti smart card dan

finger print detector juga layak dipertimbangkan untuk meningkatkan keamanan.

2)

Keamanan software.

Sesuai dengan namanya, maka yang harus diamankan adalah

perangkat lunak. Perangkat lunak yang kita maksud disini bisa berupa sistem

operasi, sistem aplikasi, data dan informasi yang tersimpan dalam komputer

jaringan terutama pada server. Contohnya, jika server hanya bertugas menjadi

router, tidak perlu software web server dan FTP server diinstal. Membatasi

software yang dipasang akan mengurangi konflik antar software dan membatasi

akses, contohnya jika router dipasangi juga dengan FTP server, maka orang dari

luar dengan login anonymous mungkin akan dapat mengakses router tersebut.

Software yang akan diinstal sebaiknya juga memiliki

pengaturan keamanan yang baik. Kemampuan enkripsi (mengacak data) adalah

spesifikasi yang harus dimilki oleh software yang akan digunakan, khusunya

enkripsi 128 bit karena enkripsi dengan sistem 56 bit sudah dapat dipecahkan

dengan mudah saat ini. Beberapa software yang memiliki lubang keamanan adalah

mail server sendmail dan aplikasi telnet. Sendmail memiliki kekurangan yaitu

dapat ditelnet tanpa login di port (25) dan pengakses dapat membuat email

dengan alamat palsu. Aplikasi telnet memiliki kekurangan mengirimkan data tanpa

mengenkripsinya (mengacak data) sehingga bila dapat disadap akan sangat mudah

untuk mendapatkan data.

Hal kedua yang perlu diperhatikan adalah password.

Sebaiknya diset panjang password minimum unutk mempersulit hacker memcahkan password.

Password juga akan semakin baik jika tidak terdiri huruf atau angak saja, huruf

kecil atau kapital semua, namun sebaiknya dikombinasi. Enkripsi dapat menambah

keamanan jaringan dengan cara mengacak password dan username, baik dalam record

di host maupun pada saat password dan username itu dilewatkan jaringan saat

melakukan login ke komputer lain.

Routing tidak terlepas pula dari gangguan keamanan.

Gangguan yang sering muncul adalah pemberian informasi palsu mengenai jalur

routing (source routing pada header IP). Pemberian informasi palsu ini biasanya

dimaksudkan agar datagram-datagram dapat disadap. Untuk mencegah hal seperti

itu, router harus diset agar tidak mengijinkan source routing dan dalam

protokol routing disertakan autentifikasi atau semacam password agar informasi

routing hanya didapat dari router yang terpercaya.

CONTOH KEAMANAN

JARINGAN

Firewall

(kombinasi dari hardware dan software yang berfungsi untuk memisahkan sebuah

jaringan menjadi dua atau lebih untuk menjaga keamanan data).

Proxy (yaitu

sebuah komputer server yang bertindak sebagai komputer lainnya untuk menerima /

melakukan request terhadap konten dari sebuah jaringan internet atau intranet).

Fungsi Firewall

Mengontrol dan mengawasi paket data yang mengalir di

jaringan Firewall harus dapat mengatur, memfilter dan mengontrol lalu lintas

data yang diizin untuk mengakses jaringan privat yang dilindungi firewall.

Firewall harus dapat melakukan pemeriksaan terhadap paket data yang akan

melawati jaringan privat. Beberapa kriteria yang dilakukan firewall apakah

memperbolehkan paket data lewati atau tidak, antara lain :

Alamat IP dari komputer sumber.

Port TCP/UDP sumber dari sumber.

Alamat IP dari komputer tujuan.

Port TCP/UDP tujuan data pada komputer tujuan

Informasi dari header yang disimpan dalam paket data.

Melakukan autentifikasi terhadap akses.

Aplikasi proxy Firewall mampu memeriksa lebih dari

sekedar header dari paket data, kemampuan ini menuntut firewall untuk mampu

mendeteksi protokol aplikasi tertentu yang spesifikasi.

Mencatat setiap transaksi kejadian yang terjadi di

firewall. Ini Memungkinkan membantu sebagai pendeteksian dini akan penjebolan

jaringan.

Cara Kerja

Firewall

Firewall menggunakan satu atau lebih metode berikut untuk

mengatur lalu lintas masuk dan keluar dalam sebuah jaringan:

Packet Filtering

Pada metode ini paket (potongan kecil data) dianalisa dan

dibandingkan dengan filter. filter paket memiliki seperangkat aturan yang

datang dengan tindakan menerima dan menolak yang pra-dikonfigurasi atau dapat

dikonfigurasi secara manual oleh administrator firewall.. Jika paket berhasil

membuatnya melalui filter ini maka itu diperbolehkan untuk mencapai tujuan,

kalau tidak akan dibuang.

Stateful Inspeksi

Ini adalah metode baru yang tidak menganalisa isi dari

paket. Sebaliknya ia membandingkan aspek kunci tertentu setiap paket database

sumber terpercaya.. Kedua paket yang masuk dan keluar dibandingkan terhadap

database ini dan jika perbandingan menghasilkan pertandingan yang wajar, maka

paket yang diizinkan untuk melakukan perjalanan lebih lanjut. Jika tidak,

mereka akan dibuang.

Fungsi Proxy

Conecting sharing :

Fungsi Proxy disini adalah penghubung atau perantara

pengambilan data dari suatu IP dan dihantarkan ke IP lain ataupun ke IP

komputer kita.

Filtering :

Beberapa proxy dilengkapi juga dengan firewall yang mampu

memblokir atau menutup alamatnya suatu IP yang tidak diinginkan, sehingga

beberapa website tidak bisa diakses dengan menggunakan proxy tersebut.

Caching :

Artinya menyimpan proxy juga dilengkapi media penyimpanan

data suatu website dari query atau permintaan akses pengguna, jadi misalkan

permintaan mengkases suatu website bisa lebih cepat apabila sudah terdapat

permintaan akses ke suatu website pada pengguna proxy sebelumnya.

Cara Kerja Proxy

Ketika sebuah PC Client mengakses sebuah

website (ex: facebook.com) dalam sebuah jaringan (LAN) makaPC Client akan

mengirimkan request kepada proxy server melalui eth1 dan

kemudian diteruskan oleh proxy server melalui eth0 dan diteruskan ke

PC Client dan akhisnya nampaklah tampilan

www.facebook.com

Ancaman Sistem

Keamanan jaringan

Hacking, berupa pengrusakan pada infrastruktur jaringan

yang sudah ada, misalnya pengrusakan pada sistem dari suatu server.

Physing, berupa pemalsuan terhadap data resmi dilakukan

untuk hal yang berkaitan dengan pemanfaataanya.

Deface, perubahan terhadap tampilan suatu website secara

illegal.

Carding, pencurian data terhadap identitas perbankan

seseorang, misalnya pencurian nomor kartu kredit, digunakan untuk memanfaatkan

saldo yang terdapat pada rekening tersebut untuk keperluan belanja online.

Serta masih banyak istilah pada sistem keamanan

jaringan yang berkaitan dengan penyalahgunaan maupun pengrusakan sistem

yang sudah ada.

Contoh kegunaan system

jaringan pada instansi

Firewall

Firewall merupakan sebuah perangkat yang diletakkan

antara Internet dengan jaringan internal (Lihat Figure 4.1 on page

55).Informasi yang keluar atau masuk harus melalui firewall ini.Tujuan utama

dari firewall adalah untuk menjaga (prevent) agarakses (ke dalam maupun ke

luar) dari orang yang tidak berwenang(unauthorized access) tidak dapat

dilakukan. Konfigurasi dari firewallbergantung kepada kebijaksanaan (policy)

dari organisasi yangbersangkutan, yang dapat dibagi menjadi dua jenis:

• apa-apa yang tidak

diperbolehkan secara eksplisit dianggap tidak diperbolehkan (prohibitted)

• apa-apa yang tidak

dilarang secara eksplisit dianggapdiperbolehkan (permitted)

1. Pemantau adanya serangan

Sistem pemantau (monitoring system) digunakan untuk mengetahuiadanya

tamu tak diundang (intruder) atau adanya serangan (attack).Nama lain dari

sistem ini adalah “intruder detection system” (IDS).Sistem ini dapat

memberitahu administrator melalui e-mail maupunmelalui mekanisme lain seperti

melalui pager.Ada berbagai cara untuk memantau adanya intruder. Ada yang

sifatnya aktif dan pasif. IDS cara yang pasif misalnya denganmemonitor logfile.

Contoh software IDS antara lain:

• Autobuse, mendeteksi probing dengan memonitor

logfile.

• Courtney, mendeteksi probing dengan memonitor

packet yang lalu

lalang

• Shadow dari SANS

2. Pemantau integritas sistem

Pemantau integritas sistem dijalankan secara berkala

untuk mengujiintegratitas sistem. Salah satu contoh program yang umumdigunakan

di sistem UNIX adalah program Tripwire. Program paketTripwire dapat

digunakan untuk memantau adanya perubahan padaberkas. Pada mulanya, tripwire

dijalankan dan membuat databasemengenai berkas-berkas atau direktori yang ingin

kita amati beserta“signature” dari berkas tersebut. Signature berisi informasi

mengenaibesarnya berkas, kapan dibuatnya, pemiliknya, hasil checksum atauhash(misalnya

dengan menggunakan program MD5), dansebagainya. Apabila ada perubahan pada

berkas tersebut, makakeluaran dari hash function akan berbeda dengan

yang ada didatabase sehingga ketahuan adanya perubahan.

Audit: Mengamati Berkas Log

Segala (sebagian besar) kegiatan penggunaan sistem dapat

dicatatdalam berkas yang biasanya disebut “logfile”

atau “log” saja. Berkaslog ini sangat berguna untuk mengamati penyimpangan

yangterjadi. Kegagalan untuk masuk ke sistem (login), misalnya,tersimpan di

dalam berkas log. Untuk itu para administratordiwajibkan untuk rajin memelihara

dan menganalisa berkas logyang dimilikinya.

Backup secara

rutin

Seringkali tamu tak diundang (intruder) masuk ke dalam

sistem danmerusak sistem dengan menghapus berkas-berkas yang dapatditemui.Jika

intruder ini berhasil menjebol sistem dan masuksebagai super user

(administrator), maka ada kemungkinan diadapat menghapus seluruh berkas.Untuk

itu, adanya backup yangdilakukan secara rutin merupakan sebuah hal yang

esensial.Bayangkan apabila yang dihapus oleh tamu ini adalah berkaspenelitian,

tugas akhir, skripsi, yang telah dikerjakan bertahun-tahun.Untuk sistem yang

sangat esensial, secara berkala perlu dibuatbackup yang letaknya berjauhan

secara fisik.Hal ini dilakukan untuk menghindari hilangnya data akibat bencana

seperti kebakaran, banjir, dan lain sebagainya. Apabila data-data dibackupakan

tetapi diletakkan pada lokasi yang sama, kemungkinan dataakan hilang jika

tempat yang bersangkutan mengalami bencanaseperti kebakaran.Untuk menghindari

hal ini, enkripsi dapat digunakan untukmelindungi adanya sniffing. Paket yang

dikirimkan dienkripsi

dengan RSA atau IDEA sehingga tidak dapat dibaca oleh

orangyang tidak berhak. Salah satu implementasi mekanisme ini adalahSSH (Secure

Shell). Ada beberapa implementasi SSH ini, antara lain:

• SSH untuk UNIX (dalam bentuk source code,

gratis)

SSH untuk Windows95 dari Data Fellows

(komersial)http://www.datafellows.com/

• TTSSH, yaitu skrip yang dibuat untuk Tera

Term Pro (gratis,untuk Windows 95)

http://www.paume.itb.ac.id/rahard/koleksi

• SecureCRT untuk Windows95 (shareware /

komersial)

Penggunaan Enkripsi untuk meningkatkan keamanan

Salah satau mekanisme untuk meningkatkan keamanan

adalahdengan menggunakan teknologi enkripsi.Data-data yang andakirimkan diubah

sedemikian rupa sehingga tidak mudah disadap.Banyak servis di Internet yang

masih menggunakan “plain text”untuk authentication, seperti penggunaan

pasangan userid danpassword.Informasi ini dapat dilihat dengan mudah oleh

programpenyadap (sniffer).Contoh servis yang menggunakan plain text antara

lain:

• akses jarak jauh dengan menggunakan telnet dan

rlogin

• transfer file dengan menggunakan FTP

• akses email melalui POP3 dan IMAP4

• pengiriman email melalui SMTP

• akses web melalui HTTP

Penggunaan enkripsi untuk remote akses (misalnya melalui

sshsebagai penggani telnet atau rlogin) akan dibahas di bagiantersendiri.

· Keamanan Fisik (Physical Security)

Suatu kemanan yang meliputi seluruh sistem beserta

peralatan, peripheral, dan media yang digunakan. Biasanya seorang penyerang

akan melakukan segala macam cara untuk masuk pada sistem tersebut. Biasanya

mereka akan melakukan wiretapping atau hal-hal yang berhubungan dengan akses

melalui kabel pada jaringan.

Jika mereka tidak berhasil masuk pada sistem, maka Denial

Of`Service Attack menjadi pilihan, sehingga semua Service yang digunakan

oleh komputer target tidak mampu bekerja. Sedangkan cara kerja Denial

Of`Service biasanya mematikan service apa saja yang sedang berjalan atau

membanjiri jaringan tersebut dengan pesan-pesan yang sangat banyak jumlahnya.

Secara sederhana Denial Of`Servicememanfaatkan celah lubang keamanan pada

protokol TCP/IP yang dikenal dengan Syn flood, yaitu sistem target yang

dituju akan dibanjiri oleh permintaan yang sangat banyak jumlahnya (Flooding),

sehingga akses jaringan menjadi sibuk. Dengan adanya banyak permintaan pada

jaringan, otomatis kinerja dari komputer (processor dan RAM) menjadi tinggi.

Karena tidak mampu menerima permintaan yang begitu banyak, maka sistem pada

komputer tersebut akan crash dan menjadi hang.

Di samping kedua cara di atas,

ada cara lain untuk memdapatkan informasi yang mereka butuhkan, yaitu dengan

mendatangi tempat pembuangam sampah pada perusahaan tempat sistem yang menjadi

target berada. Ini ditujukan untuk mengumpulkan berkas-berkas semua informasi

tentang keamanan sistem gtarget (manual book atau coretan password yang belum

sempat dimusnakan) oleh perusahaan tersebut.

· Keamanan

Data dan Media

Pada keamanan ini penyerang akan memanfaatkan kelemahan

yang ada pada software yang digunakan untuk mengolah data. Biasanya penyerang

akan memasukkan virus pada komputer target. Caranya dengan mengirim virus

melalui fasilitas attachment pada email. Hal ini tentu tidak

menimbulkan kecurigaan pengguna jaringan saat membuka email tersebut.

Cara yang lain adalah dengan memasang backdoor atau trojan

horse pada sistem target. Tujuannya untuk mendapatkandan mengumpulkan

informasi berupa password administrator. Password tersebut nantinya digunakan

untuk masuk pada account administrator.

· Keamanan

Dari Pihak Luar

Memanfaatkan faktor kelemahan atau kecerobohan dari orang

yang berpengaruh (mempunyai hak akses ) merupakan salah satu tindakan yang

diambil oleh seorang hacker maupun cracker untuk dapat masuk pada sistem yang

menjadi targetnya. Hal ini biasanya disebutsocial engineering.

Social engineering merupakan tingkatan tertinggi dalam

duniahacking maupun crackingi. Aktivitas ini harus dilakukan

oleh orang-orang berpengalaman yang telah lama mengeluti bidang tersebut.

Biasanya cara ini diambil setelah semua cara tidak berhasil dilakukan untuk

memasuki sistem yang diincar.

Biasanya orang yang melakukan social engineering akan

menyamar sebagai orang yang memakai sistem dan lupa password, sehingga akan

meminta kepada orang yang memiliki akssses pada sistem untuk mengubah atau

mengganti password yang akan digunakan untuk memasuki sistem tersebut.

· Keamanan

Dalam Operasi

keamanan dalam operasi merupakan salah satu prosedur

untuk mengatur segala sesuatu yang berhubungan dengan sistem keamanan pasca

serangan. Dengan demikian sistem tersebut dapat berjalan baik atau menjadi

normal kembali. Biasanya para penyerang akan menghapus seluruh log-log yang

tertinggal pada sistem target (log clening) setelah melakukan serangan.

JENIS KEAMANAN JARINGAN

. SQL Injection

SQL injection adalah jenis aksi hacking pada keamanan komputer di

mana seorang penyerang bisa mendapatkan akses ke basis data di dalam sistem.

SQL injection yaitu serangan yang mirip dengan serangan XSS dalam bahwa

penyerang memanfaatkan aplikasi vektor dan juga dengan Common dalam serangan

XSS. SQL injection exploits dan sejenisnya adalah hasil interfacing sebuah

bahasa lewat informasi melalui bahasa lain . Dalam hal SQL injection, sebuah

bahasa pemrograman seperti PHP atau Perl mengakses database melalui SQL query.

Jika data yang diterima dari pengguna akhir yang dikirim langsung ke database

dan tidak disaring dengan benar, maka yang penyerang dapat menyisipkan perintah

SQL nya sebagai bagian dari input. Setelah dijalankan pada database, perintah

ini dapat mengubah, menghapus, atau membeberkan data sensitif.Lebih parah lagi jika sampai ke sistem eksekusi

kode akses yaitu mematikan database itu sendiri, sehingga tidak bisa memberi

layanan kepada web server. user yang akan masuk ke halaman halaman yang terproteksi

harus memasukan username dan password mereka , daftar password dan user

tersebut tersimpan dalam sql server dengan nama table admin dengan field field

diantaranya username dan password. Statement sql bukanlah bahasa pemrograman

seperti pascal,Delphi atau visual basic , statemen sql biasanya digunakan

bersama sama dengan bahasa pemrograman lain pada saat mengakses database , pada

ilustrasi diatas , untuk mencocokan user yang login , maka digunakan statemen

sql yang kurang lebih sebagai berikut Select * from admin where username =

input_username And password = input_password Sebagai contoh apabila penulis

sebagai administrator dengan username = administrator dan password = admin

bermaksud login maka sql statemennya sebagai berikut Select * from admin where

username = ‘administrator’ and Password = ‘admin’ Dapat dipastikan bahwa

apabila field username terdapat record administrator dengan filed password

terdapat admin penulis dapat melewati proteksi dan masuk kehalaman berikutnya

,akan tetapi apabila sebaliknya ,maka akan keluar pesan kesalahan yang kurang

lebih isinya kita tidak bisa masuk ke halaman berikutnya , lalu bagaimana kalau

penulis memasukan input ‘ or ‘’=’ pada username dan password , perhatikan

perubahan statemen sql

berikut ini Select * from admin where username = ‘’ or ‘’ = ‘’ and Password =

‘’ or ‘’=’’ Logika OR menyebabkan statement membalikan nilai false jadi true

sehingga kita bisa masuk sebagai user yang terdapat pada record pertama dalam

table admin ( record pertama biasanya administrator) , dan bagaimana kalo kita

hanya mengetahui username saja tapi passwordnya tidak , misalkan username =

administrator , caranya cukup sederhana , pada text box tempat menginput

username isi dengan “administrator’—“ sedangkan pada textbox password boleh diisi

sembarang misalkan ‘ or ‘’=’ maka statement sql akan berubah menjadi Select *

from admin where username = ‘ administrator ‘—“ And password = ‘’ or ‘’=’’

Tanda “—“ (dua tanda minus) di sql server berarti akhir dari statement sql

sehingga perintah dibelakannya tidak dieksekusi lagi. Untuk web admin ,

bagaimana cara mencegahnya , jangan izinkan user menginput selain karakter a –

z atau A – Z atau 0 – 9 , selain dari pada itu ditolak pada saat pengecekan.

PENUTUP Cara pencegahan SQL INJECTION 1. Batasi panjang input box (jika

memungkinkan), dengan cara membatasinya di kode program, jadi si cracker pemula

akan bingung sejenak melihat input box nya gak bisa diinject dengan perintah

yang panjang. 2. Filter input yang dimasukkan oleh user, terutama penggunaan tanda

kutip tunggal (Input Validation). 3. Matikan atau sembunyikan pesan-pesan error

yang keluar dari SQL Server yang berjalan. 4. Matikan fasilitas-fasilitas

standar seperti Stored Procedures, Extended Stored Procedures jika

memungkinkan. 5. Ubah “Startup and run SQL Server” menggunakan low privilege

user di SQL Server Security tab.

b. DoS (Denial Of Service)

Serangan DoS (bahasa

Inggris: denial-of-service attacks‘) adalah jenis serangan terhadap sebuah

komputer atau server di dalam jaringan internetdengan cara menghabiskan sumber

(resource) yang dimiliki oleh komputer tersebut sampai komputer tersebut tidak

dapat menjalankan fungsinya dengan benar sehingga secara tidak langsung

mencegah pengguna lain untuk memperoleh akses layanan dari komputer yang diserang

tersebut.

Dalam sebuah serangan

Denial of Service, si penyerang akan mencoba untuk mencegah akses seorang

pengguna terhadap sistem atau jaringan dengan menggunakan beberapa cara, yakni

sebagai berikut:

Membanjiri lalu lintas

jaringan dengan banyak data sehingga lalu lintas jaringan yang datang dari

pengguna yang terdaftar menjadi tidak dapat masuk ke dalam sistem jaringan.

Teknik ini disebut sebagai traffic flooding.

Membanjiri jaringan

dengan banyak request terhadap sebuah layanan jaringan yang disedakan oleh

sebuah host sehingga request yang datang dari pengguna terdaftar tidak dapat

dilayani oleh layanan tersebut. Teknik ini disebut sebagai request flooding.

Mengganggu komunikasi

antara sebuah host dan kliennya yang terdaftar dengan menggunakan banyak cara,

termasuk dengan mengubah informasi konfigurasi sistem atau bahkan perusakan

fisik terhadap komponen dan server.

Bentuk serangan Denial

of Service awal adalah serangan SYN Flooding Attack, yang pertama kali muncul

pada tahun 1996 dan mengeksploitasi terhadap kelemahan yang terdapat di dalam

protokol Transmission Control Protocol (TCP). Serangan-serangan lainnya

akhirnya dikembangkan untuk mengeksploitasi kelemahan yang terdapat di dalam

sistem operasi, layanan jaringan atau aplikasi untuk menjadikan sistem, layanan

jaringan, atau aplikasi tersebut tidak dapat melayani pengguna, atau bahkan

mengalami crash. Beberapa tool yang digunakan untuk melakukan serangan DoS pun

banyak dikembangkan setelah itu (bahkan beberapa tool dapat diperoleh secara

bebas), termasuk di antaranya Bonk, LAND, Smurf, Snork, WinNuke, dan Teardrop.

Meskipun demikian,

serangan terhadap TCP merupakan serangan DoS yang sering dilakukan. Hal ini

disebabkan karena jenis serangan lainnya (seperti halnya memenuhi ruangan hard

disk dalam sistem, mengunci salah seorang akun pengguna yang valid, atau

memodifikasi tabel routing dalam sebuah router) membutuhkan penetrasi jaringan

terlebih dahulu, yang kemungkinan penetrasinya kecil, apalagi jika sistem

jaringan tersebut telah diperkuat.

Beberapa contoh Serangan

DoS lainnya adalah:

Serangan Buffer

Overflow, mengirimkan data yang melebihi kapasitas sistem, misalnya paket ICMP

yang berukuran sangat besar.

Serangan SYN,

mengirimkan data TCP SYN dengan alamat palsu.

Serangan Teardrop,

mengirimkan paket IP dengan nilai offsetyang membingungkan.

Serangan Smurf,

mengirimkan paket ICMP bervolume besar dengan alamat host lain.

ICMP Flooding

c. Social Engineering

Adalah pemerolehan

informasi atau maklumat rahasia/sensitif dengan cara menipu pemilik informasi tersebut.

Social engineering umumnya dilakukan melalui telepon atau Internet. Social

engineering merupakan salah satu metode yang digunakan oleh hacker untuk

memperoleh informasi tentang targetnya, dengan cara meminta informasi itu

langsung kepada korban atau pihak lain yang mempunyai informasi itu.

d. Deface

Bagian dari kegiatan

hacking web atau program application, yang menfokuskan target operasi pada

perubahan tampilan dan konfigurasi fisik dari web atau program aplikasi tanpa

melalui source code program tersebut. Sedangkan deface itu sendiri adalah hasil

akhir dari kegiatan cracking. Tekniknya adalah dengan membaca source codenya,

terus ngganti image dan editing html tag.

Serangan dengan tujuan

utama merubah tampilah sebuah website, baik halaman utama maupun halaman lain

terkait dengannya, diistilahkan sebagai “Web Defacement”. Hal ini biasa

dilakukan oleh para “attacker” atau penyerang karena merasa tidak puas atau

tidak suka kepada individu, kelompok, atau entitas tertentu sehingga website

yang terkait dengannya menjadi sasaran utama.

e. Firewall

Suatu

cara/sistem/mekanisme yang diterapkan baik terhadap hardware , software ataupun

sistem itu sendiri dengan tujuan untuk melindungi, baik dengan menyaring,

membatasi atau bahkan menolak suatu atau semua hubungan/kegiatan suatu segmen

pada jaringan pribadi dengan jaringan luar yang bukan merupakan ruang

lingkupnya. Segmen tersebut dapat merupakan sebuah workstation, server, router,

atau local area network (LAN) anda.

f. Routing

Routing adalah proses

untuk memilih jalur (path) yang harus dilalui oleh paket. Jalur yang baik

tergantung pada beban jaringan, panjang datagram, type of service requested dan

pola trafik. Pada umumnya skema routing hanya mempertimbangkan jalur terpendek

(the shortest path).

Terdapat 2 bentuk

routing, yaitu:

Direct Routing (direct

delivery); paket dikirimkan dari satu mesin ke mesin lain secara langsung (host

berada pada jaringan fisik yang sama) sehingga tidak perlu melalui mesin lain

atau gateway.

Indirect Routing

(indirect delivery); paket dikirimkan dari suatu mesin ke mesin yang lain yang

tidak terhubung langsung (berbeda jaringan) sehingga paket akan melewati satu

atau lebih gateway atau network yang lain sebelum sampai ke mesin yang dituju.

Tabel Routing

Router merekomendasikan

tentang jalur yang digunakan untuk melewatkan paket berdasarkan informasi yang

terdapat pada Tabel Routing.

Informasi yang terdapat

pada tabel routing dapat diperoleh secara static routing melalui perantara

administrator dengan cara mengisi tabel routing secara manual ataupun secara

dynamic routingmenggunakan protokol routing, dimana setiap router yang

berhubungan akan saling bertukar informasi routing agar dapat mengetahui alamat

tujuan dan memelihara tabel routing.

Tabel Routing pada

umumnya berisi informasi tentang:

Alamat Network Tujuan

Interface Router yang

terdekat dengan network tujuan

Metric, yaitu sebuah

nilai yang menunjukkan jarak untuk mencapai network tujuan. Metric tesebut

menggunakan teknik berdasarkan jumlah lompatan (Hop Count).

Contoh tabel routing

pada MikroTik

Routed Protocol dan

Routing Protocol

Routing Protocol

maksudnya adalah protocol untuk merouting. Routing protocol digunakan oleh

router-router untuk memelihara /meng-update isi routing table. Pada dasarnya

sebuah routing protocol menentukan jalur (path) yang dilalui oleh sebuah paket

melalui sebuah internetwork.

Contoh dari routing

protocol adalah RIP, IGRP, EIGRP, dan OSPF.

Routed Protocol

(protocol yang diroutingkan) maksudnya adalah protokol-protokol yang dapat

dirutekan oleh sebuah router. Jadi protocol ini tidak digunakan untuk membuild

routing tables, melainkan dipakai untuk addressing (pengalamatan). Karena

digunakan untuk addressing, maka yang menggunakan routed protocol ini adalah

end devices (laptop, mobile phone, desktop, mac, dll). router akan membaca

informasi dari protocol ini sebagai dasar untuk memforward paket.

Contoh routed protocol

adalah IP, NetbeUI, IPX, Apple T

1. Atur IP address PC-0 menjadi 192.168.1.2dengan subnet mask 255.255.255.0gateway 192.168.1.3

1. Atur IP address PC-0 menjadi 192.168.1.2dengan subnet mask 255.255.255.0gateway 192.168.1.3